W tym tygodniu doszło do publikacji dużego zbioru danych wykorzystywanych do logowania przez polskich użytkowników. W ramach tego wycieku udostępniono ponad milion unikalnych rekordów z loginem oraz hasłem do różnych stron.

W związku z tym jednostki odpowiedzialne za cyberbezpieczeństwo w Polsce, w tym CERT Polska, podjęły odpowiednie działania w celu ograniczenia skutków tej sytuacji.

– Udostępniliśmy stronę, która pozwoli łatwo i szybko sprawdzić, czy wyciek obejmuje również nasze dane. Każdy może skorzystać z portalu bezpiecznedane.gov.pl i upewnić się, że ta sytuacja go nie dotyczy – podkreśla Janusz Cieszyński, minister cyfryzacji.

Czy udostępniono Twoje dane?

W Internecie posługujemy się loginami i hasłami. Stosujemy je, by bezpiecznie robić zakupy online, logować się do bankowości elektronicznej czy sprawdzić pocztę e-mail. Podczas wycieku, przestępcy upubliczniają dużą bazę wykradzionych informacji, zawierającą m.in. właśnie loginy i hasła klientów instytucji, portali i sklepów. Dla każdego z nas kluczowa jest informacja czy nasze dane znalazły się wśród udostępnionych. Jak to sprawdzić? Korzystając z prostej w użyciu wyszukiwarki, która od dziś dostępna jest na stronie bezpiecznedane.gov.pl.

Serwis powstał jako odpowiedź na ostatni, głośny wyciek danych polskich użytkowników. To pilotaż, który będzie rozwijany i kolejny krok w kierunku bezpieczeństwa obywateli.

– Kluczowy był czas reakcji, dlatego we współpracy z COI przygotowaliśmy wyszukiwarkę, którą oddajemy w ręce użytkowników. Na pewno będziemy rozwijać to narzędzie, bo takie sytuacje jak ta, z którą dziś się mierzymy, będą się niestety powtarzać. Warto też podkreślić, że równolegle do prac nad wyszukiwarką, zespół CERT Polska informował podmioty o wycieku. Wysłane dotychczas powiadomienia dotyczyły ponad 1 mln unikalnych maili i loginów – mówi Sebastian Kondraszuk, kierownik zespołu CERT Polska.

Co zrobić jeśli Ciebie to dotyczy?

Korzystanie z serwisu jest intuicyjne i pozwala szybko przeszukać dostępne bazy wycieków. Dane upublicznione w takich sytuacjach są bardzo obszerne, ale wystarczy podać swój adres email albo login i otrzymamy rezultat. Istotne jest, by wyszukiwanie powtórzyć dla wszystkich adresów i nazw użytkownika, których używamy. Jeżeli Twój login pojawił się w wycieku:

- Użyj programu antywirusowego, żeby sprawdzić bezpieczeństwo swojego komputera.

- Korzystając z bezpiecznego komputera zmień hasła do logowania, których używałeś dotychczas.

Ważne! Jeśli do logowania na różnych serwisach wykorzystywałeś to samo hasło, zmień je również na pozostałych stronach.

Sprawdź, jak tworzyć bezpieczne hasła (https://cert.pl/posts/2022/01/kompleksowo-o-haslach/).

- Włącz dodatkowe zabezpieczenie w serwisach, które umożliwiają weryfikację dwuetapową (https://cert.pl/2etapy/).

- Zwróć szczególną uwagę na próby logowania na konta: sprawdzaj alerty przesyłane na adres e-mail. Dane, które pojawiły się w aktualnym wycieku to informacje pozyskane złośliwym oprogramowaniem typu stealer (https://cert.pl/posts/2023/02/information-stealer/).

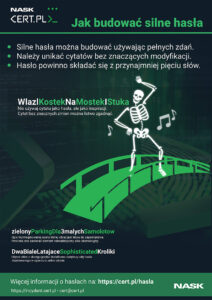

Jak tworzyć bezpieczne hasła?

W dzisiejszym świecie haseł używa każdy człowiek. Ich rola jest jednak często niedoceniana, a używane przez nas sekrety często pozostawiają wiele do życzenia. Ma to bezpośredni wpływ na nasze bezpieczeństwo w świecie wirtualnym, ale nie tylko. Utrata hasła bądź jego wykradnięcie może nieść za sobą poważne konsekwencje dla każdego. Wiele się mówi o tym, że hasła używane w różnych serwisach powinny być unikalne. Jednak na przestrzeni lat specjaliści rekomendowali metody tworzenia haseł i zarządzania nimi, które przestały być aktualne.

Hasła to powszechnie wykorzystywany, prosty i wszystkim znany sposób chronienia dostępu do poufnych danych i usług. Aby jednak działały skutecznie, muszą być tworzone i stosowane w sposób prawidłowy, w tym dostosowany do aktualnych wymogów technicznych i organizacyjnych. Zmieniają się urządzenia, pojawiają się nowe usługi, dotychczasowa wiedza na temat skuteczności procedur uwierzytelniania jest weryfikowana. Stąd potrzeba aktualizacji rekomendacji dla użytkowników i organizacji przede wszystkim w zakresie tworzenia i stosowania haseł oraz projektowania procedur logowania.

W ciągu ostatnich kilku lat zmienione zostały obowiązujące od długiego czasu zalecenia mówiące między innymi o potrzebie cyklicznej, profilaktycznej zmiany hasła lub stosowania znaków specjalnych i cyfr w celu jego wzmocnienia. W wielu organizacjach procedury te jednak nadal są stosowane, co ma negatywny wpływ na bezpieczeństwo polskich instytucji oraz użytkowników.

Warto więc zapoznać się z rekomendacjami CERT Polska dotyczącymi loginów, haseł oraz metod uwierzytelniania i ochrony dostępu. Zalecenia te bazują na eksperckiej wiedzy i uwzględniają doświadczenia zgromadzone w ciągu ostatnich lat.